כבר ארבע שנים שחברת הסייבר הישראלית SafeBreach, שהקימו גיא בז'רנו ואיציק קוטלר, מדמה מתקפות של האקרים על ארגונים כדי לזהות נקודות תורפה ולטפל בהן. בחודשים האחרונים נושא אחד תופס את תשומת לבם במיוחד: הדרך שבה האקרים עלולים להיעזר דווקא באנטי-וירוסים, ובכלים מקוונים לניתוח וירוסים, כדי לחלץ מידע רגיש ממחשבים.

ביולי האחרון הציגו סמנכ"ל הטכנולוגיה קוטלר וסמנכ"ל המחקר עמית קליין מחקר שערכו, בכנס הסייבר BlackHat בלאס וגאס. "עסקנו בדרכי זליגת מידע ממחשבים שאינם מחוברים ישירות לאינטרנט, המאפיינים חברות מאוד מאובטחות או גופים כמו משרד הביטחון", אומר קוטלר ל"גלובס". המחקר השני, שמתפרסם כאן לראשונה, נערך בידי דור עזורי, חוקר בחברה. הוא מציג דרכים שבהן תוקפים יכולים לאסוף את המידע מהמחשבים הלא מחוברים מבלי להיחשף - שוב, תוך הסתייעות בפלטפורמות שאמורות דווקא לבלום את ההאקרים, ובראשן Virus Total של גוגל.

"הדרכים שבהן התוקפים יכולים להגיע למחשבים לא מחוברים מגוונות", אומר קוטלר, "אירועים כאלה בדרך כלל לא מדווחים, אבל זה יכול להיות עובד בארגון שפועל נגדו, או הדבקה באמצעות דיסק און קי או התקן חיצוני אחר. זה לא שהחברה מנותקת לחלוטין".

האתגר הכפול של התוקף

במרכז המחקרים עמדו מוצרי אנטי וירוס העושים שימוש בשירותי "ארגז חול" - פלטפורמות ענן המאפשרות לאנשי אבטחת מידע להזין אליהן קבצים חשודים ולקבל אנליזות. "הראינו איך תוקף יכול לייצר וירוס שמטרתו להיחשף, ובתוכו לשתול את המידע הרגיש שהוא גנב מהארגון", אומר קוטלר. "האנטי-וירוס מעביר את הווירוס לענן לצורך בדיקה, ותוך כדי שהוא מריץ אותו ומנתח אותו, הווירוס מתקשר את המידע לתוקף".

כך עובדת השיטה

בתרחיש אחר לא האנטי-וירוס מעלה את הקוד החשוד לענן, אלא איש אבטחת מידע. לדברי עזורי, "הכי סביר שאיש האבטחה ישתמש בשירות הכי נפוץ בתחום הזה, בפער גדול: Virus Total. זה אתר שהוא שם נרדף ל'ארגז חול', הוא מציג אנליזה מעשרות אנטי-וירוסים וגם כזו שהוא עורך בעצמו. המידע שנבדק הוא בדיוק זה שהתוקף ניגש אליו כדי להוציא את מה שהוא צריך".

קליין וקוטלר הציגו דרכים שבהן הווירוס יכול לתקשר עם התוקף באמצעות שרת שהוכן מראש או פרוטוקולים מקובלים, אך דרכים אלה מאפשרות לחשוף את ההאקר. עזורי גילה שיטה נוספת, שמקשה על הגילוי: "התוקף נכנס לארגז החול כאחד מעשרות אלפי המשתמשים, מתשאל את המערכת ומקבל את המידע מהקובץ שהשתיל".

האתגר של התוקף בשלב הזה כפול. מצד אחד, עליו לזהות שהקובץ הזדוני שהשתיל במחשב הלא-מחובר עלה לענן. "הוא צריך שיהיה לו איזה סמן, שמאפשר לשלוף את הקובץ כמו מחט בערימת שחת מתוך עשרות מיליוני הקבצים שמסתובבים בארגז החול", אומר קליין. סמן כזה יכול להיות מחרוזת כמו 1x2y3z4, שאותה יחפש עד שיקבל תוצאה שתסמן לו שהקובץ עלה לאתר.

מצד שני, ההאקר רוצה להיות היחיד שמסוגל לפענח את המידע שנאסף על הקובץ, ולפעול כ"נוסע סמוי" בתוך ארגז החול הציבורי. "הוא יכול להשתמש בטכניקות כמו הצפנת המידע שהוא מעוניין בו, קידוד שלו, או חלוקתו בדרכים מאוד ספציפיות. אז המידע חשוף לכולם, אבל הוא מוצג בצורה מאוד טכנית. כל משתמש יכול לראות אותו, אבל הוא לא יודע מה הוא רואה".

יש דרך לדעת אם נעשה שימוש בפרצה שאתם חושפים?

קוטלר: "אין מחקרים של האקרים אחרים על הדבר הזה. האם יש משתמש שמצא את זה ולא סיפר? אנחנו לא יכולים לדעת".

מה אמרו לכם בגוגל?

קוטלר: "ניסינו להסב את תשומת לבם כמה פעמים ובדרכים שונות, אבל לא שמענו מהם". מגוגל לא התקבלה תגובה לפניית "גלובס" בנושא עד סגירת הגיליון.

מה פלטפורמות ארגז חול יכולות לעשות כדי להתמודד עם הבעיה?

עזורי: "הפתרון נראה מאוד טריוויאלי: להגביל את החיפוש או לא לאפשר מלכתחילה את שיתוף המידע. הפרדוקס הוא שהגבלת היכולות האלה היא בעצם מניעה של השירות שארגזי החול מספקים".

קליין: "במחקר המקורי דיברנו על סוג של פתרון, והוא שהארגון צריך לשים לב איזה קובץ הוא מעלה לווירוס טוטאל. זה תקין להעלות קובץ שהגיע מהאינטרנט, כי הוא לא שייך לארגון. אבל אם הוא לא הגיע מהאינטרנט, אלא נוצר או עבר שינוי על אחד ממחשבי הארגון, קיימת סכנה שנצרב בו חומר רגיש ששייך לארגון ואותו צריך לא להעלות לווירוס טוטאל. זה פתרון ברמת הארגון, לא משהו שארגזי החול יכולים לתת".

שיטה קשה מאוד לחסימה

גיל כהן, מנהל הטכנולוגיות של חברת ייעוץ הסייבר קומסק מגדיר את הגילוי "מלהיב מבחינה טכנית", אם כי מסייג ואומר כי הוא לא ישנה את השוק. "זה עוד כלי בארגז הכלים של האקרים, ויכול להיות איום במסגרת ניתוח איומים שיבצעו ארגונים מאוד מסווגים ומאוד מוגנים, שינסו לתת לזה מענה נוסף. אולי הם יעשו ניתוח של קבצים מוגנים אצלם בבית לפני שמוציאים החוצה. הוצאת מידע לצורך ניתוח אבטחה פורנזי הוא כיום נוהל מקובל".

קומסק, כמו SafeBreach, מבצעת מתקפות יזומות על לקוחותיה כדי לנתח את מצב האבטחה בהם, ובין היתר עוסקת במציאת ערוצים סמויים להוצאת מידע מארגונים בעלי שכבות הגנה עבות. "קיימים מספר ערוצים המתחזים ללגיטימיים, למשל לרשתות חברתיות או לפלטפורמות שיתוף קבצים כמו גוגל דרייב. התגלית האחרונה מהווה ערוץ סמוי נוסף, כזה שלא יחשבו עליו ושיהיה קשה מאוד לחסום, בניגוד לרשתות חברתיות ושירותים אחרים".

כהן מזכיר כי תקיפה של רשתות מנותקות לחלוטין ושל תשתיות קריטיות לא תרחיש תיאורטי, אלא התרחשה כמה פעמים בעבר, לרבות בשנה האחרונה. דוגמאות לכך הן תקיפת תשתית חשמל באוקראינה שגרמה להשבתות ותקיפת המטרו בסן פרנסיסקו, שגרמה לכך שבמשך סוף שבוע שלם הנוסעים לא שילמו תמורת הכרטיסים.

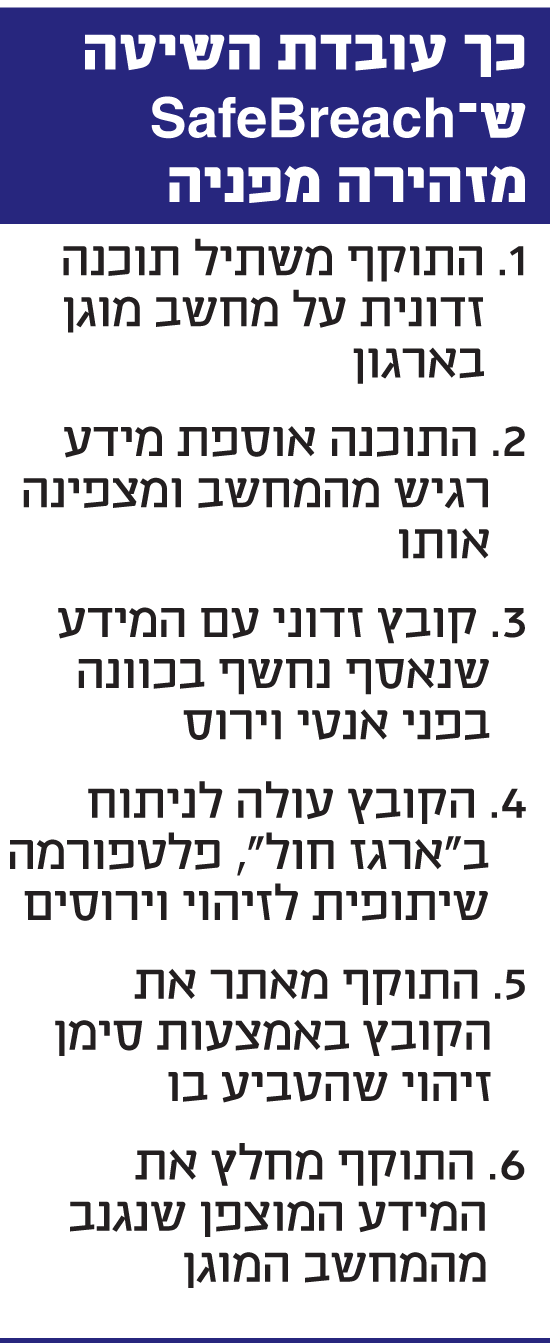

כך עובדת השיטה ש-SafeBreach מזהירה מפניה:

1. התוקף משתיל תוכנה זדונית על מחשב מוגן בארגון

2. התוכנה אוספת מידע רגיש מהמחשב ומצפינה אותו

3. קובץ זדוני עם המידע שנאסף נחשף בכוונה בפני אנטי וירוס

4. הקובץ עולה לניתוח ב"ארגז חול", פלטפורמה שיתופית לזיהוי וירוסים

5. התוקף מאתר את הקובץ באמצעות סימן זיהוי שהטביע בו

6. התוקף מחלץ את המידע המוצפן שנגנב מהמחשב המוגן

SafeBreach

■ תחום: אבטחת מידע

■ הקמה: 2014

■ מייסדים: גיא בז'רנו (מנכ*ל), איציק קוטלר (סמנכ*ל טכנולוגיות)

■ עובדים: 50, 30 מהם בתל אביב

■ גיוסי הון: 19 מיליון דולר

■ משקיעים: סקויה, דויטשה טלקום קפיטל, HP Ventures, שלמה קרמר, Maverick Ventures

לתשומת לבכם: מערכת גלובס חותרת לשיח מגוון, ענייני ומכבד בהתאם ל

קוד האתי

המופיע

בדו"ח האמון

לפיו אנו פועלים. ביטויי אלימות, גזענות, הסתה או כל שיח בלתי הולם אחר מסוננים בצורה

אוטומטית ולא יפורסמו באתר.