ביוני 2007 זכה פיטר מק'גלותין, תושב ארה"ב, ל-15 דקות התהילה שלו. הודעת דואר אלקטרוני שקיבל התריעה כי "חבל שזו הדרך שחייך עומדים להסתיים", ובה תיאר מי שהציג את עצמו כרוצח שכיר כי יש בידיו חוזה של 30 אלף דולר על ראשו. מק'גלותין מיהר ל-FBI וגילה כי הוא אחד ממאות קורבנות שקיבלו איומים כאלה באותה השנה. אלה אמנם הסתברו כמדומים, אך היו מספיק מרשימים כדי לגרום לנמענים אחרים לשלם עשרות אלפי דולרים ככופר על חייהם.

המקרה של מק'גלותין העלה לתודעה את אחת משיטות ההונאה היצירתיות ביותר שידע האינטרנט - "Hit man Scam". בני האדם פרנואידים מטבעם. לחלקם יש מדי פעם סיבות לחשוש שיש אי-שם כדור שנושא את שמם, ולא צריך הרבה כדי לגרום להם להסתכל מעבר לכתף בחשש, או לחלופין לשלוח עשרות אלפי דולרים לכתובת עלומה מעבר לים. יותר מזה, ההודעה הגיע מהמרחב המעורפל של רשת האינטרנט, בה יכולים גורמים פליליים מכל קצווי הגלובוס - ולא רק אלו הסמוכים לעיר מגוריך - לסמן אותך כמטרה. תודו, זה די מרתיע.

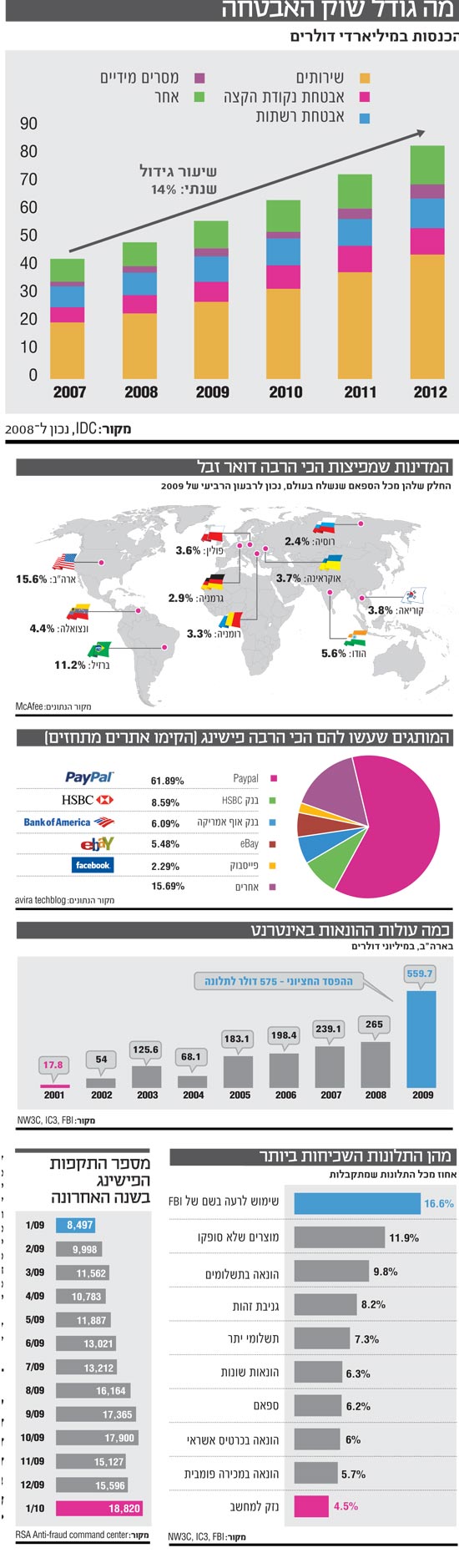

אין פלא, אם כן, שגם כיום, 3 שנים כמעט לאחר שהתפרסמה השיטה, אחת מהונאות האינטרנט הבולטות שציין ארגון ה-iC3 (המונהג על ידי ה-FBI ומשרד המשפטים האמריקני) לשנת 2009, מבוססת על התרגיל הנ"ל. התלונה הנפוצה ביותר אשתקד, שהיתה אחראית לכמעט 17% מגניבת הפרטים האישיים, היתה באמצעות דואר אלקטרוני שהתקבל לכאורה מה-FBI. אינטרנט או לא, האיום הגדול ביותר על האדם נובע מהטבע האנושי, ולא מהטכנולוגיה.

רוב האיומים - הנדסה חברתית

האיומים באינטרנט עברו דרך ארוכה. באמצע שנות ה-90 החלו הווירוסים, שאז עברו ממחשב למחשב באמצעות דיסקטים, להתרוצץ גם באינטרנט, וקצב ההתפשטות גדל בהרבה. אז החלו להפוך לאיום רציני לבעלי מחשבים אישיים והביאו להתפתחותו של ענף חדש בתעשייה: אבטחה.

האיומים הנפוצים על המשתמש הפרטי כיום הם עדיין וירוסים ותוכנות הסוסים טרויאנים למיניהן, הונאות מסוג "פישינג" (התחזות לאתר של חברה אמיתית), או שיטות פיתוי אחרות שנועדו להשיג פרטים של המשתמש (למשל, להקים אתר של חברה המספקת מוצר מסוים, אך לא לספק אותו לאחר הרכישה), וכמובן כמויות דואר הזבל שמאיימות להטביע את תיבת הדואר האלקטרוני. על פי הערכות, 81% מהדואר האלקטרוני שנשלח הוא דואר זבל.

התחכום של רוב האיומים האלו שייך יותר לטבע האנושי ונכלל תחת ההגדרה של "הנדסה חברתית" (Social Engineering), שדוחף את קורבן הפישינג, לדוגמה, לספק פרטים לאתר המתחזה לאתר הבנק שלו, ופחות לתחכום טכנולוגי מאיים. מהצד הזה, מה שנשמע הרבה יותר מרתיע אלו התקפות שנקראות "Man In The Middle" או "Men In The Browser", שמשמעותם השתלת תוכנה ש"מאזינה" לתקשורת בין ממשק המשתמש לשרת של ספקיות השירותים.

"זה סוג התקפות שהיו בעבר בשוליים ולאט לאט הפכו לאיום מרכזי", טוען אריאל אביטן, יועץ בכיר לאבטחת מידע בחברת המחקר פרוסט אנד סאליבן. לדבריו, הרמה של התוכנות המיועדות לסוג תקיפה זה השתפרה דרמטית בשנים האחרונות. "בסך הכל, מדובר עדיין בחלק קטן מכלל ההונאות שמבוצעות כיום, אבל זה גדל", הוא מוסיף.

הנזקים מתקיפה מוצלחת מסוג זה עלולים להיות כואבים במיוחד. חלק מהתקשורת שאליה חשוף מתווך שכזה כוללת גם פרטים כגון סיסמאות לחשבונות הבנק, פרטים על כרטיסי אשראי, תכתובות דואר אלקטרוני פרטיות, ועוד. כמעט מיותר לציין מה ניתן לבצע עם מידע מהסוג הזה שנמצא בידיים הלא-נכונות.

המשתמש הפרטי לא מעניין

ההתמודדות עם סוג האיום הזה אינה פשוטה, ולהערכת אביטן, לאוכלוסיה הרחבה אין כיום הרבה פתרונות זמינים כדי להבטיח שאין ציטוט של צד שלישי לתקשורת שבין המחשב האישי לספקית השירותים.

ההגנה האולטימטיבית של האזרח הקטן במגרש האיומים של העולם הווירטואלי היתה ונשארה האטרקטיביות הנמוכה שלו. מאז ומעולם, כדי לייצר מנגנון טכנולוגי לתקיפה מוצלחת דרושים ידע ותחכום.

חברות האבטחה מסוגלות כיום לאתר וירוס חדשים, מאמצי פישינג או תוכנות מרושעות כמעט מיד לאחר יציאתם ל"שוק" ולעדכן את הלקוחות. כדי לעקוף את המנגנונים האלו נדרשת יכולת ששווה הרבה כסף, והתמורה צריכה להיות בהתאם - תמורה שתקיפת אזרח מן השורה לא תספק בדרך כלל.

ואגב, אומנם גניבת פרטים מהמשתמש יכולה להסתכם בחוסר נעימות גדול, אבל בהרבה מקרים מחזירים המוסדות את הכספים לנפגעי התקיפות ולוקחים על עצמם את האחריות, בעיקר בארגונים הפיננסיים.

למרות הירידה בסיכוי ההצלחה להרוויח מול המשתמש הפרטי, עדיין היקף הניסיונות עלו באופן ניכר, ובהתאם, גם מספר המשתמשים שעשויים להיפגע. "חלק גדול מהקבצים שמכוונים לפגוע במשתמש ולהוציא מהמחשב מידע אישי מגיעים באמצעות דואר הזבל", קובע שמוליק אנג'ל, מנכ"ל סימנטק ישראל, "התוכנות האלו נושאות אופי של פשיעה כלכלית ויש להן תפקיד מוגדר, לנסות ולהגיע למידע שכזה".

חברות האבטחה מתמודדות עם התוכנות האלו, שמקבלות שם כללי של "נוזקות" או Malware (שילוב של Malicious Software). תחת ההגדרה הרחבה הזו ניתן לתאר "תולעים" (Worms, שבדרך כלל משמשים להפיכת מחשב לזומבי שממנו אפשר לתזמן התקפות על מחשבים מרוחקים), סוסים טרויאנים (Trojan horse, שמבצעים פעולה שאינה מורשית תחת מסווה של פעולה כגון הרצת קובץ שהתקבל בדוא"ל), וירוסים שמשכפילים את עצמם ממחשב למחשב ובדרך כלל גורמים נזק, רוגלות (Spyware), שאוספות מידע על הרגלי הגלישה של המשתמש, או תוכנת פרסום (Adware) שמיועדת להפעיל פרסומת על המחשב האישי.

אבל עם כל הכבוד לשיטות הפריצה המסורתיות למחשבים, כאשר שואלים את אנג'ל מה מטריד את סימנטק היום, הוא עונה חד-משמעית "הרשתות החברתיות". לדבריו, אווירת הפתיחות באתרים אלו מאפשרת שיתוף שגולש מהר מאוד לא רק לפרטים האישיים שרוצים למסור אלא גם למידע עסקי או אישי שלא הייתם רוצים (או שהמעסיק שלכם לא היה רוצה) לחלוק. כך שגם בשנים הקרובות עדיין האיומים הגדולים ביותר על משתמשי האינטרנט יגיעו מההתנהגות האנושית, והרבה פחות מטכנולוגיה מאיימת.

איך יודעים מי בצד השני של הרשת?

האתגר הגדול של האבטחה באינטרנט הוא עדיין אחד - כיצד לזהות מי באמת נמצא בצד השני של חיבור האינטרנט. "בחברות האבטחה מחפשים תשובות איך לנהל זהויות, ולקבל תשובה חד משמעית מי עומד מולך", אומר אריאל אביטן מפרוסט אנד סליבן, "זה אחד האתגרים הגדולים שעומדים מול עולם האבטחה בשנים הקרובות".

פתרונות זיהוי קיימים כמעט מיומה הראשון של הרשת. הבסיס הטכני שמשמש גם כיום את רוב החברות הוא ניתוח של פרוטוקול ה-HTTP, שעליו מבוססים רוב התכנים הקיימים כיום ברשת, שמאפשר לקבל פרטים מזהים על התקן המחשוב/התקשורת ממנו ניגש המשתמש לאתר כדי לבצע פעולה. במקרה זה, ניתן לקבל כמות גדולה של פרמטרים מזהים על סביבתו הטכנית של המשתמש (כגון מערכת ההפעלה, שפת שימוש, כתובת IP ועוד). הבעיה היא, שהנתונים האלה אינם אמינים ופונקציונאליים מספיק כדי לזהות באופן מוחלט את המשתמש. דווקא ה-Cookies, אותן שורות מידע קצרות שנמצאות על המחשב ומעידות כי המשתמש אכן ביקר באתר מסוים, היוו במקור סוג של מנגנון אותנטיקציה, אולם בשנים האחרונות התעורר כעס על כך שהן מהוות איום על פרטיות הגולש, ובכלל כבר אינן נחשבות ליעילות מספיק.

הצורך בזיהוי המשתמש, או לפחות כוונותיו, מתגבר משום שהחדירות העוינות המוצלחות ביותר הן החדירות המורשות לאתרי אינטרנט. רובן מתבצע באמצעות שורת הכתובת של האתר ברשת, ה-URL, ומתבצעת לעתים על ידי שינוי קל בכתובת האתר, למשל תוספת של תווים או של פקודות קצרות. שיטה זו נקראת SQL Injection ומשמעותה היא ניצול חור בהגנה על בסיס הנתונים של החברה וחדירה - מורשית למעשה - לתוך הנכס היקר ביותר של הארגון או המשתמש.

מה עושים?

הטיפול בכל התוכנות הנוזקות נכנס תחת המעטפת הסטנדרטית של תוכנות האנטי-וירוס, שמפתחות חברות האבטחה. אבל האנטי-וירוס בפני עצמו הוא כמעט חסר משמעות כיום, משום שהגרסאות החדשות של הנוזקות למיניהן מתעדכנות לעתים קרובות ומופצות באופן נרחב מאוד. באחת ההתקפות הידועות בשנים האחרונות, של תולעת מסוג Conficker, שהתפרצה בינואר 2009, נפגעו לפי הערכת סימנטק יותר מ-3 מיליון מחשבים, כולל ארגונים רבים שמנגנוני האנטי וירוס שלהם פשוט לא הספיקו להתעדכן.

הגישה של חברות האבטחה הגדולות השתנתה. בסימנטק לדוגמה, פיתחו מנגנון המבוסס על המוניטין (Reputation Base) של הקובץ או האתר שאליו ניגש המשתמש. במקרה שאין מספיק אזכורים חיוביים של האתר או של מען דוא"ל שאינך מזהה, התוכנה אוסרת את הגישה אליו. שמוליק אנג'ל, מנכ"ל סימנטק ישראל: "הפתרונות למשתמש הסופי הרבה יותר מקיפים היום וכוללים בין השאר גם פיירוול, פתרונות לאנטי ספאם, מניעת חדירות עוינות למחשב ונדבכי נוספים".

סוג הפתרונות האלו, נציין, היה זמין עד לפני כשנתיים למשתמשים ארגוניים בלבד והדרך שעשו עד למחשבים של המשתמשים הפרטיים מעידים על רעידת האדמה הרעיונית שעברה תעשיית האבטחה לאחרונה. פתרונות אחרים להתמודדות טובה יותר עם הנוזקות של היום, כוללים רשימה "שחורה" או "לבנה", כלומר של הקבצים האסורים או המותרים, בהתאמה, כדי לסנן את התכנים שיכולים לגרום לנזקים למשתמשים הסופיים.

שום סימפתיה מהספאמרים

אחרי רעידת האדמה החזקה בהאיטי, שאירעה באמצע ינואר, נשלחו למדינה כוחות סיוע והצלה מכל העולם. הספאמרים ניצלו את המצב לשלוח הודעות ספאם שקשורות לאסון. מחקר שערכה חברת סימנטק מצא כי הספאמרים זריזים למדי: בדרך כלל הם מנצלים אירועים כאלה בתוך 24-28 שעות מרגע שהתרחש האירוע, וכך היה גם במקרה של האיטי. במהירות נשלח דואר זבל הקורא לגולשים לתרום כסף לתושבים שנפגעו מרעידת האדמה, אבל הכסף הועבר כמובן לחשבון בנק שאין לו כל קשר לצדקה. נעשו גם ניסיונות לפישינג: הודעות שנשלחו כביכול מארגון יוניצ"ף של האו"ם. נוסף לכך, ספאמרים שלחו קוד זדוני, שבו רואים קטעי וידיאו מהאסון ובינתיים משתלט על המחשב סוס טרויאני.

סימנטק מציעה:

* להימנע מללחוץ על אי מיילים או הודעות מיידיות משום שהם עלולים להיות לינקים לאתרים מזויפים.

* לא למלא טפסים שמבקשים מידע אישי או פיננסי או סיסמאות. ארגון צדקה רציני לא אמור לבקש פרטים באמצעות האי-מייל. אם יש לכם ספק, תרימו טלפון למספר שאתם בטוחים שהוא נכון (כלומר, שלא נלקח מהאתר ה"חשוד") ותבררו.

11

לתשומת לבכם: מערכת גלובס חותרת לשיח מגוון, ענייני ומכבד בהתאם ל

קוד האתי

המופיע

בדו"ח האמון

לפיו אנו פועלים. ביטויי אלימות, גזענות, הסתה או כל שיח בלתי הולם אחר מסוננים בצורה

אוטומטית ולא יפורסמו באתר.