חברת הגנת הסייבר הישראלית סייבריזן עדכנה בסוף השבוע האחרון 25 מפעילות סלולר ברחבי העולם כי הן נפגעו, או כי קיים חשד שהן נפגעו, ממתקפת סייבר חמורה. האזהרה באה בעקבות חקירה שניהלה החברה ב-9 החודשים האחרונים, במהלכה התגלו מתקפות סייבר שפגעו ב-12 מפעילות ברחבי העולם. על פי סייבריזן, המתקפה אפשרה לתוקפים גישה מלאה לסיסמאות המחשבים הארגוניים של הספקיות והעניקה להם גם גישה לכל המידע על יעדי השיחות והסמסים של לקוחות החברה ואת מיקומם.

מתקפת הסייבר נחשפה, לדברי החברה, לפני כ-9 חודשים אצל ספקית סלולר בעלת עשרות מיליוני לקוחות. החברה פנתה אל סייבריזן בעקבות חשד למתקפה, חוקרי סייברזין פרשו אצל ספקית הסלולר את מערכותיהם בעשרות אלפי נקודות קצה ולאחר יומיים גילו את המתקפה. המחקר נמשך כמה חודשים ולפני כמה שבועות גילתה החברה כי הפריצה אינה מוגבלת רק לחברה שפנתה אליה, ומעורבות בה בנוסף עוד 11 חברות. סך הכל מדובר ב-12 ספקיות שמשרות מאות מיליוני לקוחות. הסיבה לפריצה לכמה מפעילות, על פי סייבריזן, היא כדי לאפשר מעקב חוצה מדינות ויבשות אחר יעדי התקיפה.

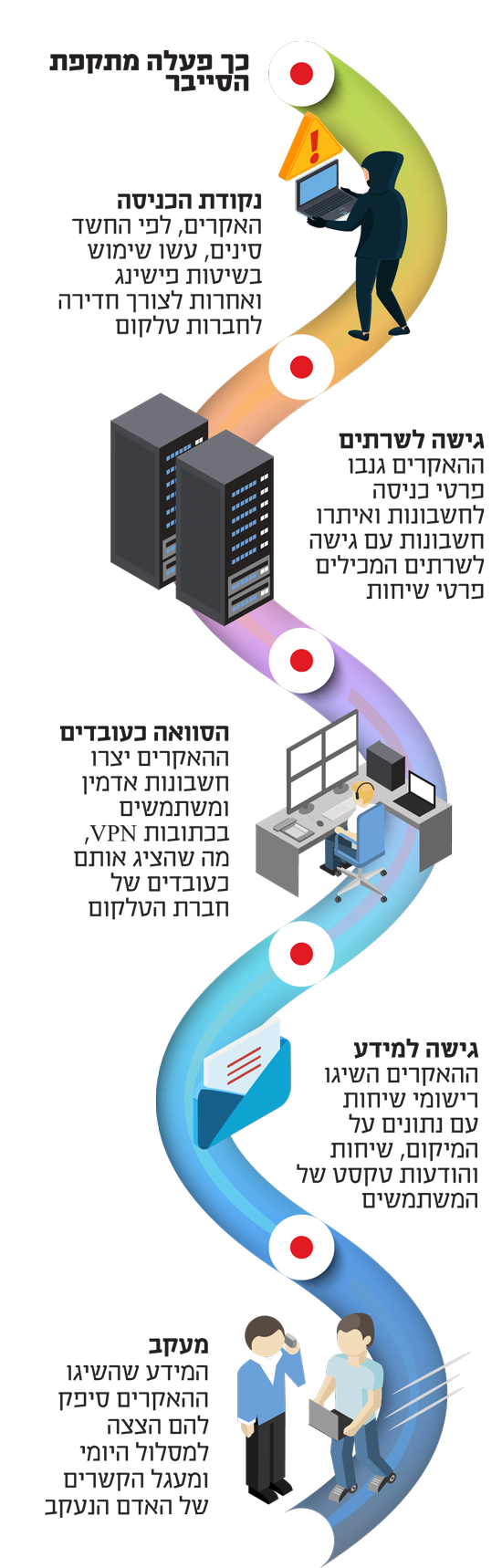

כך פעלה מתקפת הסייבר

בשיחה עם "גלובס" סיפר מנכ"ל סייברזין ליאור דיב את התגלגלות הפרשה. דיב הוא בוגר יחידת המודיעין 8200 אשר קיבל במהלך השירות צל"ש ראש אמ"ן על פיתוח טכנולוגי חסוי. "החברה הראשונה שפנתה אלינו סיפרה לנו שבידיה סימנים למתקפה שהם אינם מצליחים לחבר לכדי תמונה מלאה שתכריע האם הם אכן מותקפים אם לאו", מספר דיב. "אך ככל שהעמקנו יותר מצאנו עוד ועוד סימנים של תקיפה וסימנים שקושרים את כל הסימנים יחד. גילינו שאותו תוקף שלח הרבה נתונים החוצה ושהתוקף אמנם הצפין את המידע, אבל הצלחנו לזהות את הסיסמה שבה הוא השתמש משום שהיא היתה מקודדת בתוך הרושעה שבה הוא השתמש".

לאחר פענוח הצופן, גילו חוקרי החברה זליגת מידע בנפח של למעלה מ-100 ג'יגה-בייטים על 20 משתמשים של אותה חברה סלולרית. "באותה רשת היו כמה מיליוני משתמשים אבל אותו תוקף בחר ספציפית להוציא מידע על משתמשים מסוימים", סיפר דיב. "מדובר היה בפרטים על כל השיחות שאותו משתמש ביצע, סמסים ששלח, וכל המידע של המיקום לאורך חצי שנה - מידע שבעזרתו אפשר להרכיב מהלך חיים שלם של אותו אדם - היכן הוא גר, לאן הוא נוסע כל בוקר, מתי הוא מחנה, למי הוא מתקשר ושולח סמסים. זו תמונת מצב מלאה שמעניקה יכולת עיקוב אחרי אותו אדם". על פי דיב, מדובר על נעקבים פוליטיים, אנשי רשויות. האינטרס למעקב אחר ה-20, הוא מסביר - "לא עסקי. כשמדינה תוקפת מדינה אחרת, יש לה אינטרס לאנשים מאוד ספציפיים באותה מדינה".

דיב מציין עוד כי בשום שלב הפורצים לא הגיעו אל מכשיר הסלולרי של הנעקב. "אם אותו משתמש היה הולך למומחה ושואל אותו האם הטלפון נפרץ, היו אומרים לו שהטלפון נקי. למעשה לא הייתה לו כל דרך לדעת שהוא תחת מעקב. אחרי שהמשכנו לחקור את הנושא זיהינו שאחד הכלים בתוך הרשת קיים בה כבר מזה 7 שנים, במהלכן התוקף ניכס לעצמו יותר ויותר נכסים מתוך הרשת הסלולרית והגיע למצב שהוא שולט עליה לחלוטין. למעשה כל שמות המשתמש והסיסמאות של כל המשתמשים בארגון, כולל אלה של בעלי התפקידים שאחראים על השליטה ברשת - אנשי הסיסטם וה-IT. כך הם יכלו להתחבר לכל אחד מהמחשבים ברשת, להוסיף משתמשים ולהסיר משתמשים".

בזכות היכולת הזו, הסביר דיב, הפורצים עשו לעצמם חיים קלים - "במקום לפרוץ בכל פעם למאגר כדי לגנוב נתונים, הם התקינו VPN על השרת הבילינג שהכיל את המידע שבו היו מעוניינים. הם התחברו אליו מרחוק, ובארבע מקרים שונים הורידו ממנו מאות ג'יגה-בייטים של מידע. התוקפים בעצם פעלו כמו רשת ריגול".

כדי להתחקות אחר עקבותיהם של התוקפים, בדקו אנשי סייבריזן כיצד התוקפים מתקשרים פנימה והחוצה מאותה רשת, ובאיזו תשתית הם משתמשים כדי לבצע את התקיפה. "בדרך כלל מה שהתוקף עושה זה להחליף את תשתית התקיפה בכל פעם, והם אכן עשו זאת, אבל מאחר שהם השתמשו בפרמטרים די דומים, הצלחנו למצוא את שרתי התקיפה ואת צורת התקיפה שהשתמשו בה, וכך גילינו שהם השתמשו בתשתית דומה, או אותה תשתית ממש, כדי לתקוף חברות אחרות. הם לקחו את אותם כלים, ארזו אותם והשתמשו בהם פעם נוספת כדי להשתלט על רשתות אחרות".

בשלב הזה, שאירע לפני כמה שבועות, פנו אנשי החברה למנכ"לים או לסמנכ"לי אבטחת המידע בחברות הנגועות ובישרו להם שהם תחת מתקפה ובשבת האחרונה הם אף נפגשו עם 25 חברות סלולר נוספות כדי לעדכן אותם בפרטי המקרה. "על חלק ממי שהיה בחדר ידענו בוודאות שהם תחת תקיפה אך לא על כולם. היכן שיכולנו פנינו גם לרשויות, כמו ה-FBI בארה"ב". דיב ציין עוד כי "אין ספקיות סלולר ישראליות בין החברות הללו אך אנו עומדים בקשר עימן ומסייעים להן לבדוק אם הן תחת מתקפה. בשבוע האחרון מתדרכים את כל מי שרק יכולים בנושא הזה. השבוע נחלוק את הסיפור על הבמה בכנס סייברוויק באוניברסיטת תל אביב וגם בבלוג שלנו. אנחנו מקווים שנגיע למקסימום חברות ושהן יעשו משהו בעניין".

בסייבריזן חושדים כי קיימת סבירות גבוהה שמדובר בפורצים סינים. החברה זיהתה כלים וסגנון עבודה המתאימים לקבוצת תקיפה סינית בשם APT10, אם כי בשל הדימיון הרב מדי בחברה לא פוסלים את האפשרות שמדובר במתחזה שרוצה להפיל עליהם את האשמה. בכל מקרה, אומר דיב, "מדובר בפורץ מתוחכם בעל יכולות סייבר מתקדמות שמאפיינות מדינות. זו פעם ראשונה שאנחנו רואים שלקבוצת תקיפה מסוימת יש גישה להרבה מאוד חברות סלולר, עם יכולת מעקב אחרי מאוד מיליוני משתמשים, ושהם בוחרים להשתמש בה בצורה מאוד נקודתית כדי לעקוב אחרי משתמשים ספציפיים. גילינו בעצם שיש רשת מודיעין של מדינה שיכולה לעקוב אחרי כל משתמש של כל אחת מהחברות הללו במשך שנים. זה שווה בגודל שלו כמו ההדלפה של סנודן שהראה שארה"ב מרגלת אחרי אזרחיה. אז פה יש מדינה שמרגלת אחרי כולם, לא רק אחרי האזרחים שלה. אנחנו מניחים שב-7 שנים האחרונות היו להם הרבה יעדים שהתחלפו. הם בטח לא עקבו אחרי אותם 20 אנשים כל פעם". מעבר לכך, פוטנציאל הנזק מהיכולת שרכשו אותם פורצים, מסביר דיב, הוא אדיר. "הם יכלו להוריד את הרשת הסלולרית לחלוטין ולייצר כאוס".

דיב שולל את האפשרות שמדובר במחדל אבטחה. "החברות עשו את המקסימום שיכלו אל מול תוקף כזה", הוא אומר. "אבל אם מדינה זרה רוצה לעקוב, היא יכולה לעשות זאת בהינד עפעף ואתה לא תדע מזה לעולם. הדרך היחידה למנוע היא לא להשתמש בשום דבר סלולרי". לשאלת "גלובס" האם לישראלים יש ממה לדאוג הוא משיב: "לישראל יש מערך סייבר מתוחכם עם ידע עמוק. במדינות אחרות שאיתן אנחנו בקשר, המצב הוא לא כזה".

סייבריזן הוקמה ב-2012 על ידי ליאור דיב, יונתן שטרים־עמית ויוסי נער. החברה גייסה עד כה כ-190 מיליון דולר. לחברה למעלה מ-400 לקוחות, ביניהם לוקהיד מרטין, שגם השקיעה בחברה, מוטורולה, חברת התעופה הבריטית Flybe והמרכזים הרפואיים של RTI surgical. באוקטובר 2015 הצטרפה למשקיעות בסייבריזן קרן ההשקעות היפנית סופטבנק, שהשקיעה בשלב ראשון כ-60 מיליון דולר. ביוני 2017 המשיכה סופטבנק והשקיעה עוד 100 מיליון דולר בסייבריזן במסגרת סבב גיוס. כיום מעסיקה החברה 500 עובדים. כמחצית מהעובדים הם אנשי פיתוח שעובדים במרכז הפיתוח של החברה בתל אביב.

לתשומת לבכם: מערכת גלובס חותרת לשיח מגוון, ענייני ומכבד בהתאם ל

קוד האתי

המופיע

בדו"ח האמון

לפיו אנו פועלים. ביטויי אלימות, גזענות, הסתה או כל שיח בלתי הולם אחר מסוננים בצורה

אוטומטית ולא יפורסמו באתר.