בתחילת 2021 הוזעק צוות של סיגניה לטפל בפריצה למערכות של חברת יוביקוויטי (Ubiquiti), חברת טכנולוגיה המפתחת ומייצרת ציוד Wi-Fi ונסחרת כיום בשווי של 15 מיליארד דולר. במסגרת תקיפת הסייבר על יוביקוויטי, קיבלה החברה אימייל אנונימי עם דרישה לשלם כופר בגובה 50 ביטקווין (כ-1.9 מיליון דולר דאז) בתמורה להשבת מידע סודי שנגנב ממערכותיה וגילוי הדלת האחורית שאיפשרה את הפריצה. לאחר שהחברה סירבה לשלם, התוקף פירסם חלק מהמידע במאגר פומבי.

צוות של חמישה עובדי סיגניה, שמעסיקה בעיקר יוצאי 8200, בדק תחילה את מקור הפריצה ליוביקוויטי וגילה כי גניבת המידע ומאגרי הקוד ממנה, התחילה כבר ב-10 בדצמבר 2020, כחודש לפני דרישת הכופר. הפורץ אמנם השתמש בתוכנת VPN כדי להסוות את כתובת המחשב שלו, אך מעקב צמוד אחריו גילה פרט מפתיע.

בסביבות השעה שלוש לפנות בוקר של ה-22 בדצמבר, כתובת המחשב של התוקף פתאום השתנתה. הכתובת שהתגלתה הדהימה את אנשי סיגניה כי היא הייתה שייכת למחשב של לא אחר ממנהל צוות הענן בחברה, ניק שארפ, שאפילו לקח חלק פעיל בתהליך חקירת הפירצה. בדיעבד התברר כי טעות זאת שחשפה את כתובת המחשב האמיתית התרחשה בעקבות נפילת אינטרנט קצרה בביתו של שארפ שניתקה את החיבור ל-VPN.

עוף מוזר בשוק ההייטק הישראלי

בעקבות הגילוי חברת יוביקוויטי פיטרה את העובד והעבירה את המידע ל-FBI, שפשט על ביתו של שארפ בפורטלנד, אורגון. במהלך החקירה התגלה, בין השאר, ששארפ רכש בחשבון פייפאל שלו מנוי לאותו שירות VPN ששימש לאחר מכן להסוואת הפירצה ליוביקוויטי. להגנתו, טען שארפ כי מישהו גנב את הסיסמא שלו כדי לרכוש את ה-VPN. בדצמבר 2021 ה-FBI עצר רשמית את שארפ והוא צפוי לעמוד למשפט בשורת ההאשמות שהמרכזית בהן נושאת עונש מירבי של 20 שנות מאסר.

סיגניה (Sygnia), שכונתה בעבר על ידי המגזין פורבס בשם "כוח דלתא של אבטחת מידע", נוסדה ב-2015 כמיזם משותף של פלטפורמת הקמת החברות Team8 וארבעה מייסדים - שחר לוי, אריאל סמולר, אריק גומנובסקי ועמי קור. בשלוש שנותיה הראשונות החברה גייסה סכום צנוע של 4.3 מיליון דולר. ב-2018 רכשה טמאסק, חברת ההחזקות הענקית של ממשלת סינגפור, כ-80% מסיגניה לפי שווי חברה של 250 מיליון דולר. בימים אלו מממשת טמאסק את האופציה שניתנה לה ורוכשת את 20% הנותרים בסיגניה, שמעסיקה כיום 150 עובדים, רובם בשתי קומות במגדלי אלון בתל אביב.

אף שמדובר בחברה שקיימת כבר שנים, הפעילות של סיגניה נותרה לרוב מתחת לרדאר ונחשפת במלואה כעת לראשונה. במידה רבה סיגניה היא עוף מוזר בשוק ההייטק הישראלי ושונה מאוד מרוב שכנותיה, חברות ההייטק האחרות שמאכלסות את מגדלי אלון. בניגוד לרוב תעשיית ההייטק הישראלית, סיגניה אינה מפתחת מוצר שנמכר ללקוחות, אלא היא חברת ייעוץ ושירותים.

השירות הראשון שמספקת סיגניה הוא אבחון וייעוץ לארגונים בנושא אסטרטגיית אבטחת מידע, בין השאר דרך הפעלה של "צוותים אדומים", שמדמים פעילות של האקרים התוקפים את הארגון כדי למצוא בו פגיעויות. בתחום הזה מתחרה סיגניה בין השאר בפירמות רואי החשבון הגדולות בעולם ובחברות ייעוץ כמו בוסטון קונסלטינג ומקינזי שמציעות אבחון גם הן.

השירות השני והמעניין יותר של סיגניה הוא תגובה בזמן אמת לאירועי סייבר. במסגרת שירות זה מוזעקים צוותים של סיגניה ללקוחות, בעבר פיזית ובימי הקורונה לרוב וירטואלית, כדי לתחקר פריצות סייבר ברחבי העולם, לעצור התקדמות של הפורצים, לנתק אותם מהרשת ולתקן את הפירצה ממנה נכנסו מלכתחילה.

הלקוחות מגיעים מפה לאוזן

תשלום עבור עבודה כזו יתחיל בעשרות אלפי דולרים לפרויקט קטן יחסית, ימשיך ב100-200 אלף דולר לעבודה של צוות במשך שבועיים ויכול להגיע עד למיליון דולר במקרה של אירוע ארוך, גדול ומורכב. בתחום הזה מובילת השוק היא חברת מנדיאנט שהוקמה ב-2004 על ידי חוקר הונאות סייבר יוצא חיל האוויר האמריקאי ונסחרת כיום לפי שווי של 4 מיליארד דולר. לפי הדיווחים האחרונים, מיקרוסופט מתעניינת ברכישת מנדיאט.

שחקנים נוספים בתחום הן חברות שמפתחות מוצרים להגנת מחשבים וטלפונים סלולריים ומספקות כמוצר נלווה גם שירותי תגובה לאירועי סייבר, כמו קראוד סטרייק האמריקאית וסייבריזן הישראלית.

מאז הרכישה על ידי טמאסק, עזבו ארבעת מייסדי סיגניה את החברה ובשנה האחרונה היא מנוהלת על ידי רם אלבוים, קצין יוצא 8200 בעצמו, יזם לשעבר ודירקטור בוורינט בעבר. בשיחה עם גלובס אלבוים מספר על שינוי התפיסה שעובר על החברה: "בעבר חשבנו שאנחנו חברת בוטיק שמתמודדת עם התקיפות המתוחכמות ביותר מצד גורמים מדינתיים וארגוני פשע ולכן לא היה לנו צורך להיחשף. עד לפני שנה לא עשינו בכלל שום שיווק והלקוחות הגיעו אלינו רק מפה לאוזן. אבל לדעתי, בשביל לצמוח משמעותית צריכים להכיר אותנו".

רם אלבוים, מנכ''ל סיגניה / צילום: גיא להב

אלבוים סירב להתייחס לשמות לקוחות של סיגניה מטעמי הסכמי שמירה על סודיות. כל השמות המופיעים בכתבה זו הגיעו מפרסומים קודמים בארץ או בחו"ל, כמו למשל המעורבות של סיגניה בתחקור התקפת הסייבר על אוניברסיטת בן גוריון, או מחקירה עצמאית של גלובס על בסיס תיאורי מקרים כללים שפירסמה סיגניה. אלבוים גם לא מתייחס להכנסות החברה, אך לפי הערכות בשוק אלו עמדו על כ-30-40 מיליון דולר בשנה שעברה, כשהחברה רווחית כבר מתחילת דרכה.

כאשר הוקמה ב-2015, פנתה סיגניה בתחילה למשרדי עורכי דין גדולים בארה"ב. משרדי עוה"ד, בעיקר כאלו שמטפלים בעסקאות המערבות חברות סיניות ורוסיות, חוו מתקפות ופריצות רבות שהגיעו ממדינות אלו. הפריצות נועדו לחשוף מידע כלכלי וקניין רוחני של חברות רוסיות וסיניות, לפעמים כדי לתת יתרון תחרותי למתחרים שלהן באותן מדינות. מאז אותם ימים התרחבה סיגניה וכיום היא נותנת שירותים גם לקונצרנים בינלאומיים ענקיים.

ההתפתחות של שוק תקיפות הסייבר

בשנים האחרונות עבר שוק תקיפות הסייבר התמקצעות ומסחור, כאשר אחד המודלים שתפס תאוצה בעולם הוא של "כופרה כשירות" (Ransomware as a service). במסגרת מודל זה ישנן כנופיות מקצועיות שמפתחות את הכלים, היכולות ושיטות העבודה הדרושות כדי לבצע מתקפות כופרה ולאחר מכן משכירות את אלו למפעילים ברחבי העולם תמורת נתח מהרווחים שישיגו, בדרך כלל 20%-30%.

מפתחי כלי התקיפה והתוקפים עצמם אינם לוקחים סיכון גדול מידי על עצמם כיוון שהם מקפידים לפעול אך ורק במדינות אחרות משלהן, ולכן מעצר שלהם דורש תהליך ארוך של שיתוף פעולה בינלאומי בין משטרות. כך למשל, כנופיית פיתוח כלי התקיפה בלאקבייט (BlackByte), שזוהתה לאחרונה על ידי הרשויות האמריקאיות, הגדירה כי כליה אינם יכולים להצפין מידע במערכות בשפה הרוסית ובשפות חבר העמים לשעבר, כנראה כדי לא להסתבך עם הרשויות במדינתה.

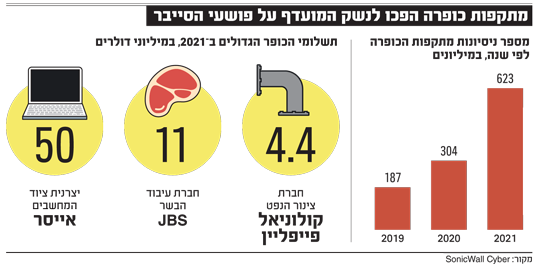

מקרה נדיר בו נעצרה כנופיה שפיתחה כלי תקיפה התרחש בתחילת השנה. כלי התקיפה שפיתחה והפיצה כנופיית רוויל (REvil) היה מעורב בכמה ממתקפות הסייבר הגדולות ביותר בשנים האחרונות. במאי שנה שעברה, למשל, השביתה תוכנה זדונית של רוויל את הייצור במפעלי עיבוד הבשר של JBS באוסטרליה, קנדה וארה"ב ואילצו את החברה לשלם 11 מיליון דולר בביטקוין כדי לסיים את המתקפה. בינואר האחרון, באופן חריג, הודיעו הרשויות ברוסיה כי עצרו את חברי הכנופיה והחרימו מהם כ-5.5 מיליון דולר במזומן בנוסף ל-20 מכוניות יוקרה.

לפי פודקאסט ששודר ביולי האחרון ב-BBC, התוכנה הזדונית של רוויל שימשה כדי לחדור לרשת בתי הספר האריס הבריטית, בה לומדים כ-38 אלף תלמידים ממשפחות מועטות יכולת. הפורצים לבתי הספר הצפינו מידע רב, הפכו אותו לבלתי נגיש, ובמקביל העתיקו מידע מתיקי בית הספר ואיימו למכור אותו, שיטה שמכונה "סחיטה כפולה". התוקפים דרשו מרשת בתי הספר תשלום של 4 מיליון דולר, סכום שהוכפל בהמשך. כדי לעצור את התקדמות התוקפים במערכת, הורידו ברשת את כל המחשבים כך שאפילו הדלתות והשערים האלקטרוניים בבתי הספר לא עבדו.

בבית הספר לא שילמו את הכופר וחלק מהמידע אכן פורסם בדארקנט, אך בסיוע צוות של סיגניה ותוך כדי משא ומתן עם התוקפים, זוהתה ונחסמה החולשה שאיפשרה את כניסתם. לאחר מכן נסרקו 40 אלף מחשבים בבתי הספר בהליך שנמשך חמישה שבועות, כדי לוודא ששום דבר מהתוכנה של רוויל לא נשאר עליהם. האירוע עלה לבית הספר חצי מיליון פאונד.

חלק מהתוקפים נהנים לא רק מהגנה של ממשלות, אלא אף מתמיכה פעילה מצידן. כזו היא קבוצת ההאקרים צ’ארמינג קיטן (Charming Kitten), הממומנת על ידי איראן, שפועלת מאז 2014 נגד מטרות בישראל ובארה"ב. בתחילה, מטרת הקבוצה הייתה אך ורק לאסוף מידע רלוונטי לאיראן, אך באחרונה היא קושרה גם לביצוע מתקפות כופרה כדי לסחוט כסף.

סיגניה נתקלה בטביעות האצבע של צ’ארמינג קיטן במתקפה על חברת שירותים ישראלית שבוצעה בסוף 2021. הקבוצה פרצה דרך חולשה מוכרת בשרת מייל של מיקרוסופט ומשם ניסתה להתקדם בתוך הרשת ולהשיג הרשאות נוספות לשרתים נוספים (פעולה הנקראת "תנועה רוחבית" - Lateral Movement). אחרי שהם זיהו את מקום הכניסה של האקרים, הצליח הצוות של סיגניה לגלות טעות בהגדרות הכלים של צ’ארמינג קיטן, טעות שחשפה 150 מטרות עתידיות של הארגון בישראל, שהועברו למערך הסייבר הלאומי.

אלבוים טוען שאם ארגון מודיעין מדינתי מתיישב על חברה ספציפית ומפנה אליה את יכולותיו, כנראה שלא תהיה אפשרות להתמודד עם ההתקפה. "אבל צריך לזכור שלא כל קבוצה שנתמכת על ידי הממשל איראני או על ידי מדינה אחרת היא כל כך מתוחכמת ולא תמיד הם ישקיעו את כל המשאבים בתקיפה של ארגון מסוים", מסביר אלבוים. "הרבה פעמים קבוצות כאלה פועלות בצורה אופורטוניסטית כדי לנצל חולשות ידועות שעדיין לא תוקנו. הם לא מכוונים לארגון אחד ספציפי, אלא מנסים לתקוף עשרה ארגונים ורואים למי הם מצליחים להיכנס ראשון".

אפקט ההפתעה משפיע על המותקפים

התמודדות עם מתקפות סייבר היא עניין טכנולוגי, אבל גם יש בה גם מרכיב פסיכולוגי. עבור הארגון המותקף ההודעה כי הוא נפרץ יכולה להיות הפתעה מאוד לא נעימה, שתוביל לתגובות לא נכונות. מה שמוסיף ללחץ ולהיסטריה של ארגונים היא הערכה כי המתקפה מערבת גורם מבפנים שפועל נגד החברה, מה שברוב המקרים מתגלה בסופו של דבר כלא נכון.

"התגובה של ארגון לא מנוסה שנכנס לפאניקה יכולה להיות הרסנית", אומר אלבוים. "הארגון יכול למחוק שרתים, למחוק לוגים ולעשות שינויים ברשת שדווקא יתנו לתוקף להיכנס יותר עמוק. תגובות כאלה יכולות להסגיר לתוקף שהוא התגלה ולגרום לו לנקוט באופן מידי בפעולות שהוא התכוון לחכות איתן. תוקף שהתגלה ינסה להסוות את פעולתו יותר כך שיהיה קשה מאוד לגלות אותו. גם הודעות לא שקולות לבורסה ולרגולטורים יכולות ליצור בהלה שלא במקום ולהשפיע לרעה על התוצאות של החברה".

תחושת החרדה לא תמיד עוזבת את מושאי התקיפה גם הרבה אחרי שזו הסתיימה. במסדרונות סיגניה מספרים על מנכ"ל בארגון גדול שבמשך ארבע שנים עקבו אחרי תיבת המייל שלו וגנבו סודות מסחריים רבים. שנתיים אחרי שהתקיפה נוטרלה, המחשב של אותו המנכ"ל סבל מבעיה טכנית קלה. לאור ניסיון העבר המנכ"ל נתקף בחרדה ודרש להזעיק מיד צוות של סיגניה מעבר לאוקיאנוס כדי לבדוק את המחשב, שמא הוא הותקף שוב.

לתשומת לבכם: מערכת גלובס חותרת לשיח מגוון, ענייני ומכבד בהתאם ל

קוד האתי

המופיע

בדו"ח האמון

לפיו אנו פועלים. ביטויי אלימות, גזענות, הסתה או כל שיח בלתי הולם אחר מסוננים בצורה

אוטומטית ולא יפורסמו באתר.